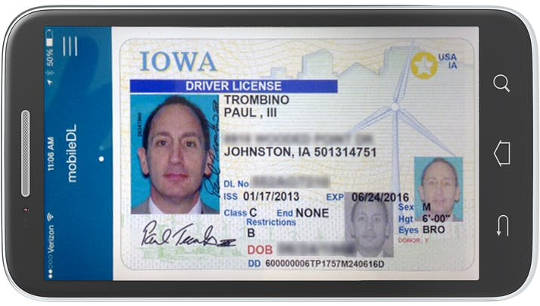

Uno smartphone è una forma digitale di ID per molte app e servizi. Dipartimento dei trasporti dello Iowa

Gli smartphone memorizzano la tua email, le tue foto e il tuo calendario. Forniscono accesso a siti di social media online come Facebook e Twitter, e persino alla banca e ai conti delle carte di credito. E sono le chiavi per qualcosa di ancora più privato e prezioso: la tua identità digitale.

Attraverso il loro ruolo in sistemi di autenticazione a due fattori, il più comunemente usato metodo sicuro di protezione dell'identità digitale, gli smartphone sono diventati essenziali per identificare le persone sia online che offline. Se i dati e le app sugli smartphone non sono sicuri, ciò costituisce una minaccia per le identità delle persone, consentendo potenzialmente agli intrusi di rappresentare i loro obiettivi sui social network, e-mail, comunicazioni sul posto di lavoro e altri account online.

Di recente come 2012, l'FBI ha raccomandato al pubblico di proteggere i dati dei propri smartphone crittografandolo. Più recentemente, però, l'agenzia ha chiese i produttori di telefoni per fornire un modo per entrare in dispositivi crittografati, ciò che la polizia chiama "accesso eccezionale. ”Il dibattito finora si è concentrato sulla privacy dei dati, ma questo lascia fuori un aspetto vitale della crittografia dello smartphone: la sua capacità di proteggere le identità personali online delle persone.

Come ho scritto nel mio recente libro, "Ascoltare: Cybersecurity in a Insecure Age, "Facendo quello che vuole l'FBI - rendendo i telefoni più facili da sbloccare - diminuisce necessariamente la sicurezza degli utenti. Un recente Studio delle Accademie nazionali di scienze, ingegneria e medicina, a cui ho partecipato, avverte anche che rendere più facile lo sblocco dei telefoni indebolisce potenzialmente questo elemento chiave per proteggere le identità online delle persone.

Raccogliere prove o indebolire la sicurezza?

Negli ultimi anni, la polizia ha cercato di accedere agli smartphone dei sospetti nell'ambito di indagini penali e le società tecnologiche hanno resistito. La più importante di queste situazioni è nata sulla scia del 2015 San Bernardino riprese di massa. Prima che gli stessi aggressori fossero uccisi in una sparatoria, erano in grado di distruggere i loro computer e telefoni - tranne uno, un iPhone bloccato. L'FBI voleva che il telefono venisse decifrato, ma preoccupato che i tentativi falliti di decifrare i meccanismi di sicurezza di Apple potrebbero causare il telefono elimina tutti i suoi dati.

L'agenzia ha portato Apple in tribunale, cercando di costringere l'azienda a scrivere software speciali per evitare le protezioni integrate nel telefono. Apple ha opposto resistenza, sostenendo che lo sforzo dell'FBI era una violazione del governo che, in caso di successo, lo avrebbe fatto ridurre la sicurezza di tutti gli utenti iPhone - e, per estensione, quello di tutti gli utenti di smartphone.

Il conflitto è stato risolto quando l'FBI pagato una società di sicurezza informatica per irrompere nel telefono - e trovato niente di rilevante all'inchiesta. Ma l'ufficio è rimasto fermo sul fatto che gli investigatori dovrebbero avere quello che hanno chiamato "accesso eccezionale, "E ciò che gli altri chiamavano un"porta sul retro": Software integrato che consente alla polizia di decrittografare i telefoni bloccati.

L'importanza dell'autenticazione a due fattori

La situazione è non semplice come suggerisce l'FBI. I telefoni sicuri forniscono barriere alle indagini della polizia, ma sono anche un'ottima componente della forte sicurezza informatica. E data la frequenza degli attacchi informatici e la diversità dei loro obiettivi, è estremamente importante.

A luglio 2015, funzionari statunitensi lo hanno annunciato i cyber-ladri avevano rubato i numeri di previdenza sociale, le informazioni sanitarie e finanziarie e altri dati privati di 21.5 milione di persone che aveva fatto domanda per le autorizzazioni di sicurezza federali dall'Ufficio degli Stati Uniti per la gestione del personale. A dicembre è partito 2015, un attacco informatico a tre compagnie elettriche in Ucraina un quarto di milione di persone senza energia per sei ore. A marzo 2016, sono state rubate innumerevoli e-mail dal account Gmail personale di John Podesta, presidente della campagna presidenziale di Hillary Clinton.

In ciascuno di questi casi, e molti altri in tutto il mondo da allora, una cattiva pratica di sicurezza - proteggere gli account esclusivamente tramite password - consente ai cattivi di danneggiare seriamente. Quando le credenziali di accesso sono facili da decifrare, gli intrusi entrano rapidamente e possono farlo passare inosservato per mesi.

La tecnologia per proteggere gli account online è nelle tasche delle persone. Utilizzo di uno smartphone per eseguire un software chiamato autenticazione a due fattori (o secondo fattore) rende l'accesso agli account online molto più difficile per i cattivi. Il software sullo smartphone genera un'informazione aggiuntiva che un utente deve fornire, oltre a un nome utente e una password, prima di poter accedere.

Al momento, molti proprietari di smartphone usano i messaggi di testo come secondo fattore, ma non è abbastanza buono. Il National Institute of Standards and Technology degli Stati Uniti avverte che gli sms sono molto meno sicuri delle app di autenticazione: gli aggressori possono farlo intercettare testi o addirittura convincere un'azienda di telefonia mobile a inoltrare il messaggio SMS a un altro telefono. (È successo a Attivisti russi, L'attivista di Black Lives Matter DeRay Mckessone altri.)

Una versione più sicura è un'app specializzata, come Google Authenticator or Authy, che genera quelle che vengono chiamate password singole basate sul tempo. Quando un utente desidera accedere a un servizio, fornisce un nome utente e una password, quindi riceve una richiesta per il codice dell'app. L'apertura dell'app rivela un codice di sei cifre che cambia ogni 30 secondi. L'utente ha effettuato l'accesso solo digitando tale accesso. Viene chiamata una startup del Michigan duo lo rende ancora più semplice: dopo che un utente digita un nome utente e una password, il sistema invia l'app Duo sul suo telefono, permettendole di toccare lo schermo per confermare l'accesso.

Tuttavia, queste app sono sicure solo quanto il telefono stesso. Se uno smartphone ha una sicurezza debole, qualcuno che ne è in possesso può accedere agli account digitali di una persona, anche bloccando il proprietario. In effetti, non molto tempo dopo che l'iPhone ha debuttato in 2007, gli hacker hanno sviluppato tecniche per hackerare telefoni smarriti e rubati. Apple ha risposto by costruire una migliore sicurezza per l' dati sui suoi telefoni; queste sono le stesse protezioni che le forze dell'ordine stanno cercando di annullare.

Evitare il disastro

Utilizzare un telefono come secondo fattore di autenticazione è conveniente: la maggior parte delle persone porta sempre con sé i propri telefoni e le app sono facili da usare. Ed è sicuro: gli utenti notano se manca il loro telefono, cosa che non accade se viene sollevata una password. I telefoni come autenticatori di secondo fattore offrono un notevole aumento della sicurezza oltre ai semplici nomi utente e password.

Se l'Office of Personnel Management avesse utilizzato l'autenticazione di secondo fattore, i registri del personale non sarebbero stati così facili da sollevare. Se le compagnie elettriche ucraine avessero usato l'autenticazione di secondo fattore per l'accesso alle reti interne che controllano la distribuzione di energia, gli hacker avrebbero trovato molto più difficile interrompere la rete elettrica stessa. E se John Podesta avesse usato l'autenticazione di secondo fattore, gli hacker russi non sarebbero stati in grado di accedere al suo account Gmail, anche con la sua password.

L'FBI si contraddice su questo importante problema. L'agenzia ha ha suggerito al pubblico l'uso dell'autenticazione a due fattori ed lo richiede quando gli agenti di polizia vogliono connettersi sistemi di database di giustizia penale federale da un luogo insicuro come una caffetteria o persino un'auto della polizia. Ma poi l'ufficio vuole rendere più facile lo sblocco degli smartphone, indebolendo le protezioni del proprio sistema.

Sì, i telefoni difficili da sbloccare impediscono le indagini. Ma manca una storia più grande. Il crimine online è in netto aumento e gli attacchi stanno diventando sempre più sofisticati. Rendere i telefoni facili da sbloccare per gli investigatori comprometterà il modo migliore per le persone comuni di proteggere i propri account online. È un errore per l'FBI perseguire questa politica.

Circa l'autore

Susan Landau, professore di informatica, giurisprudenza, diplomazia e sicurezza informatica, Tufts University

Questo articolo è stato pubblicato in origine The Conversation. Leggi il articolo originale.

Libri di questo autore

at InnerSelf Market e Amazon