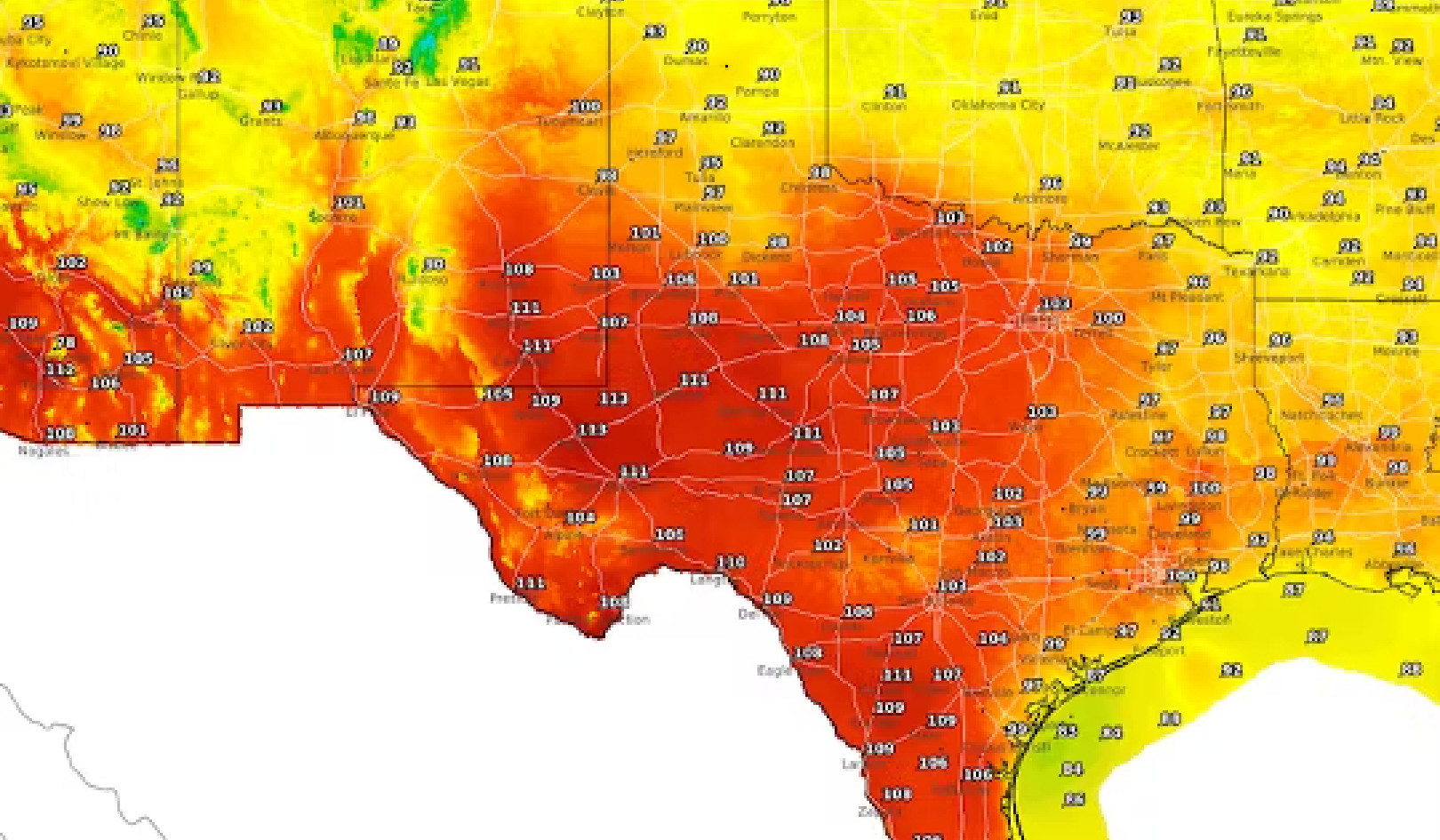

Le normali pratiche di sicurezza IT potrebbero non proteggerti da attacchi dannosi che entrano nel tuo sistema attraverso dispositivi di tutti i giorni, come chiavi USB. Shutterstock

Se gestisci un'azienda, probabilmente sei preoccupato per la sicurezza IT. Forse investi in software antivirus, firewall e aggiornamenti di sistema regolari.

Sfortunatamente, queste misure potrebbero non proteggerti dagli attacchi dannosi che entrano nei tuoi sistemi attraverso i dispositivi di tutti i giorni.

La sera di venerdì 24 di ottobre 2008, Richard C. Schaeffer Jr, il principale responsabile della protezione dei sistemi informatici della NSA stava partecipando a un briefing con il presidente degli Stati Uniti George W. Bush quando un assistente gli ha passato un messaggio. La nota era breve e al punto. Erano stati hackerati.

Come è successo? Il colpevole era una semplice USB.

Attacchi della catena di fornitura USB

L'attacco è stato inaspettato perché i sistemi militari classificati non sono collegati a reti esterne. La fonte era isolata da un worm caricato su una chiave USB che era stata accuratamente impostata e lasciata in gran numero per essere acquistato da un chiosco internet locale.

Questo è un esempio di attacco alla catena di approvvigionamento, che si concentra sugli elementi meno sicuri nella catena di approvvigionamento di un'organizzazione.

L'esercito americano si è immediatamente trasferito a vietare le unità USB sul campo. Alcuni anni dopo, gli Stati Uniti avrebbero usato la stessa tattica per violare e interrompere il programma iraniano di armi nucleari in un attacco che ora è stato soprannominato Stuxnet.

La lezione è chiara: se stai collegando le unità USB ai tuoi sistemi, devi essere molto sicuro da dove provengono e cosa c'è su di loro.

Se un fornitore può ottenere un payload segreto su una chiavetta USB, allora non esiste un periodo sicuro in cui una USB sia una buona scelta. Ad esempio, al momento puoi acquistare una chiavetta USB che è segretamente un piccolo computer e, al momento dell'inserimento, aprirà una finestra sul tuo computer e riprodurrà il Marcia della Morte Nera.

Questo è solo un tipo di attacco alla catena di approvvigionamento. Quali sono gli altri tipi?

Attacchi della catena di approvvigionamento della rete

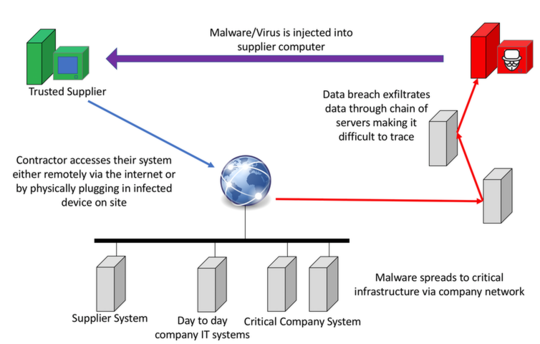

Gli utenti di computer hanno una tendenza crescente a memorizzare tutte le loro informazioni su una rete, concentrando le proprie risorse in un unico posto. In questo scenario, se un computer è compromesso, l'intero sistema è aperto a un utente malintenzionato.

Prendi in considerazione un telefono per conferenze utilizzato nella tua organizzazione. Supponiamo che questo telefono abilitato alla rete abbia un errore incorporato che consenta agli aggressori di farlo ascolta le conversazioni nelle vicinanze. Questa era la realtà in 2012 quando sono state interessate più delle versioni 16 del popolare telefono IP di Cisco. Cisco ha rilasciato una patch per i suoi telefoni, che potrebbe essere installata dalla maggior parte dei dipartimenti di sicurezza IT delle aziende.

Il modello base di un attacco alla catena di approvvigionamento della rete mostra quanto siano vulnerabili i sistemi interconnessi all'interno di un'organizzazione. Autore fornito

In 2017, un problema simile si è verificato quando una marca di lavastoviglie di tipo ospedaliero è stata colpita da un web server insicuro incorporato. Nel caso di un ospedale, ci sono molti dati privati e attrezzature specializzate che potrebbero essere compromesse da una tale vulnerabilità. Mentre alla fine è stata rilasciata una patch, per caricarla è stato richiesto a un tecnico dell'assistenza specializzato.

Recentemente gli attacchi alla catena di approvvigionamento sono stati implicati nel disastroso tasso di fallimento del programma missilistico nordcoreano. David Kennedy, in un video per The Insider, discute di come gli Stati Uniti abbiano precedentemente interrotto i programmi nucleari usando il cyber. Se possiedono ancora questa capacità, è possibile che desiderino tenerlo nascosto. In tal caso, è immaginabile che uno dei numerosi fallimenti nordcoreani possa essere stato un test per un'arma cyber del genere.

Cinque modi in cui le aziende possono proteggersi

Per proteggersi da tutto ciò, è necessario impostare processi di base di igiene informatica che possano aiutare a mantenere la propria azienda libera da infezioni.

-

Acquista e installa un buon software antivirus ed eseguilo in modalità protettiva, dove scansiona tutto sul tuo computer. Sì, anche i Mac ottengono virus

-

monitorare chi si trova sulla rete, evitare l'uso di dispositivi non attendibili come USB e fare in modo che gli amministratori blocchino l'esecuzione automatica come criterio a livello di sistema

-

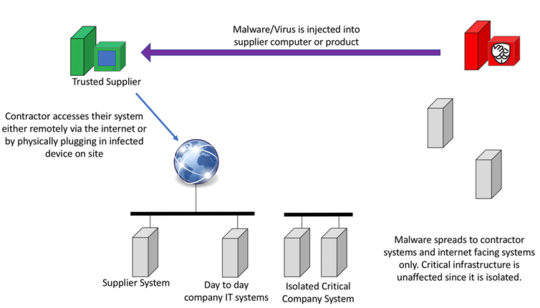

segrega le tue reti. Hai infrastrutture di impianto critiche? Non averlo sulla stessa rete delle reti di accesso quotidiano, pubblico o guest

-

aggiornare regolarmente. Non preoccuparti degli ultimi e maggiori problemi, correggi le vulnerabilità note nei tuoi sistemi - soprattutto quello di 1980

-

pagare per il tuo software e manodopera. Se non stai pagando per il prodotto, qualcuno ti paga as il prodotto.

Separando la vostra infrastruttura critica da Internet e dalle reti disponibili dai fornitori, è possibile fornire un livello di protezione. Tuttavia, alcuni attacchi sono in grado di colmare questo "gap aereo". Autore fornito

La consapevolezza informatica è cruciale

Infine, è possibile massimizzare la resilienza informatica addestrando tutti nella tua organizzazione ad apprendere nuove competenze. Ma è fondamentale verificare se il tuo allenamento sta funzionando. Usa esercizi concreti, in collaborazione con professionisti della sicurezza, per esaminare la tua organizzazione, esercitarti e capire dove devi apportare miglioramenti.

Il prezzo di qualsiasi connessione a Internet è che è vulnerabile agli attacchi. Ma come abbiamo dimostrato, nemmeno i sistemi autonomi sono sicuri. Pratiche deliberate e approcci ponderati alla sicurezza possono aumentare la protezione della tua azienda o del tuo posto di lavoro.![]()

Riguardo agli Autori

Richard Matthews, PhD Candidate, Università di Adelaide e Nick Falkner, professore associato e direttore dell'Australian Smart Cities Consortium, Università di Adelaide

Questo articolo è ripubblicato da The Conversation sotto una licenza Creative Commons. Leggi il articolo originale.