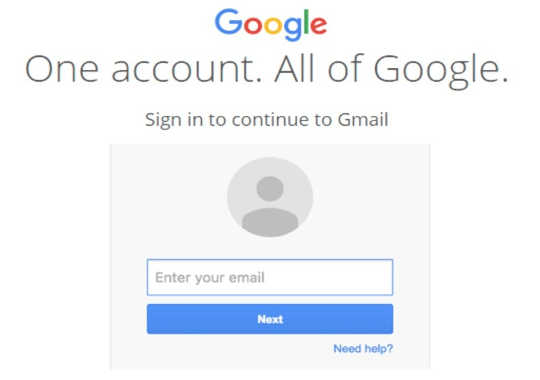

Una falsa accurate pagina di accesso di Google. Emma Williams, CC BY-ND

Una falsa accurate pagina di accesso di Google. Emma Williams, CC BY-ND

Le aziende sono bombardate da truffe di phishing ogni giorno. In una recente indagine su oltre 500 professionisti della sicurezza informatica di tutto il mondo, 76% segnalati che la loro organizzazione sia stata vittima di un attacco di phishing in 2016. ![]()

Queste truffe prendono la forma di e-mail che cercano di convincere il personale a scaricare allegati dannosi, fare clic su collegamenti non sicuri o fornire dati personali o altri dati sensibili. Una campagna di posta elettronica di phishing "lancia" mirata è stata accusata di aver istigato il recente attacco informatico che ha causato a grande interruzione di corrente in Ucraina.

Ancora più preoccupante, gli attacchi di phishing sono ora il modo più diffuso per consegnare il ransomware alla rete di un'organizzazione. Questo è un tipo di software che in genere crittografa i file o blocca gli schermi del computer finché non viene pagato un riscatto. Gli importi richiesti sono generalmente piuttosto piccolo, significa che molte organizzazioni pagheranno semplicemente il riscatto senza, naturalmente, alcuna garanzia che i loro sistemi saranno sbloccati. Di fronte a questi attacchi di phishing, i dipendenti sono diventati il prima linea della sicurezza informatica. Ridurre la vulnerabilità alle e-mail di phishing è quindi diventata una sfida critica per le aziende.

Problemi disciplinari

Mentre le organizzazioni lottano per contenere la minaccia, l'idea che sta guadagnando la trazione è l'uso potenziale di procedure disciplinari contro il personale che fa clic sulle e-mail di phishing. Ciò va dal completamento della formazione continua all'azione disciplinare formale, in particolare per i cosiddetti "clicker ripetuti" (persone che rispondono alle e-mail di phishing più di una volta). Rappresentano a particolare punto debole nella sicurezza informatica.

Non è necessario - né, anzi, è una buona idea. Per cominciare, non capiamo ancora in che modo le persone rispondano alle e-mail di phishing in primo luogo. La ricerca sta solo graffiando la superficie del perché le persone possono rispondere a loro. Abitudini email, posto di lavoro cultura e norme, il grado di conoscenza che un individuo ha, se un dipendente è distratto o sotto un alto grado di pressione - c'è comprensione varia dei rischi online, ognuno dei quali può influenzare la capacità delle persone di identificare una e-mail di phishing in un determinato momento.

Sfortunatamente, questo significa che ci sono ancora più domande che risposte. Alcuni ruoli lavorativi sono più vulnerabili a causa del tipo di attività in cui si impegnano? La formazione è efficace nell'educare il personale sui rischi degli attacchi di phishing? I dipendenti sono in grado di dare priorità alla sicurezza rispetto alle altre domande sul posto di lavoro, quando necessario? Tra queste incognite, concentrarsi su un approccio disciplinare sembra prematuro e rischia di mettere in secondo piano altri sforzi che potrebbero essere più efficaci.

Anche gli attacchi mirati di phishing stanno diventando sempre più sofisticati e difficili da individuare, anche per gli utenti tecnici. Attacchi recenti (su PayPal ed Google, per esempio) lo dimostrano.

Ora è incredibilmente facile creare un'e-mail fraudolenta che sembra molto simile, se non quasi identica, a una legittima. Indirizzi email falsificati, l'incorporazione di loghi accurati, layout corretti e firme e-mail, possono rendere difficile distinguere un messaggio di phishing da uno originale.

Stai calmo e vai avanti

I phisher sono anche molto bravi creare scenari che massimizzano la probabilità che le persone rispondano. Infondono un senso di panico e di urgenza da cose come l'imitazione delle figure di autorità all'interno di un'organizzazione creare un senso di crisi. O si concentrano sul potenziale impatto negativo di non riuscire a rispondere. Quando riconosciamo la maggiore sofisticazione mostrata nell'arsenale del phisher, diventa più difficile giustificare la penalizzazione dei dipendenti per aver perso vittima dei loro inganni.

Gli attacchi simulati di phishing sono spesso usati come un modo per aumentare la consapevolezza tra i dipendenti. Mentre ci sono stati suggerimenti di tassi di clic migliorati seguendo tali programmimanca una valutazione esaustiva della gamma di potenziali impatti sui dipendenti. E alcune ricerche sottolinea il potenziale che i dipendenti si limitano a rinunciare a cercare di affrontare la minaccia in quanto sembra una battaglia persa.

Una cultura della colpa e della vittimizzazione può anche rendere i dipendenti meno disposti ad ammettere i propri errori. È probabile che uno di questi risultati danneggi la relazione tra il personale di sicurezza di un'organizzazione e gli altri dipendenti. A sua volta ciò avrà un impatto negativo sulla cultura della sicurezza dell'organizzazione. Suggerisce un ritorno a un ruolo autoritario per la sicurezza, che la ricerca mostra è un passo indietro se vogliamo coinvolgere pienamente i dipendenti nelle iniziative di sicurezza.

Attenuare l'esposizione di un'organizzazione agli attacchi di phishing rappresenta una sfida complessa e in evoluzione. Il recente #AskOutLoud campagna del governo australiano incoraggiare le persone a chiedere una seconda opinione quando ricevono un'e-mail sospetta fornisce un buon esempio di come questa sfida possa iniziare ad essere affrontata. Incoraggia la conversazione e le esperienze condivise. L'utilizzo di questo approccio può garantire che i dipendenti si sentano autorizzati e incoraggiati a segnalare sospetti, un elemento vitale per il mantenimento della sicurezza informatica.

La ricerca è pulire campo che la sicurezza informatica dipende dal dialogo aperto, dalla partecipazione dei dipendenti quando si tratta di sviluppare soluzioni e fiducia tra il personale di sicurezza di un'organizzazione e altro personale. Come dice il vecchio cliché: sei forte solo quanto il tuo anello più debole. È quindi fondamentale che tutti i dipendenti siano supportati per essere una linea efficace nella difesa dell'organizzazione.

Circa l'autore

Emma Williams, ricercatrice, Università di Bath e Debi Ashenden, professore di Cyber Security, Università di Portsmouth

Questo articolo è stato pubblicato in origine The Conversation. Leggi il articolo originale.

libri correlati

at InnerSelf Market e Amazon