La versione WikiLeaks di questa settimana di ciò che è apparentemente a trove delle informazioni dell'Agenzia per la Central Intelligence relative al suo attacco informatico non dovrebbe sorprendere nessuno: nonostante le sue lamentele di essere preso di mira da cyberattacker di altri paesi, gli Stati Uniti fanno una buona parte del proprio hacking. Sono coinvolte più agenzie federali, tra cui la CIA e il National Security Agencye anche nazioni amichevoli. Queste ultime rivelazioni ci ricordano anche il truismo della sicurezza informatica che ogni dispositivo elettronico collegato a una rete può essere violato. ![]()

Mentre i ricercatori della cibersicurezza stanno conducendo una revisione preliminare dei dati rilasciati in ciò che WikiLeaks chiama "Vault 7", troviamo che i documenti confermano per lo più le conoscenze esistenti su quanto sia comune l'hacking e quanti potenziali obiettivi ci sono nel mondo.

Questo giro di perdite, di documenti che vanno da 2013 a 2016, rafforza anche forse la parte più inquietante delle informazioni che già sapevamo: gli individui e il governo stesso devono intensificare gli sforzi di cyberdefense per proteggere le informazioni sensibili.

Quasi tutto è hackerabile

Per anni, esperti di sicurezza e ricercatori hanno avvertito che se qualcosa è connesso a internet lo è vulnerabile all'attacco. E spie in tutto il mondo raccogliere sistematicamente intelligenza elettronica per scopi diplomatici, economici e di sicurezza nazionale.

Di conseguenza, noi e altri nella comunità della sicurezza informatica non sono stati sorpresi dal Le rivelazioni di 2013 dall'ex appaltatore della NSA Edward Snowden. Sapevamo che i programmi di spionaggio che rivelava erano possibili se non erano probabili. Al contrario, il pubblico in generale e molti politici erano sbalorditi e preoccupato dai documenti di Snowden, così come molti cittadini sono sorpresi dalla rivelazione di WikiLeaks di questa settimana.

Un elemento della nuova versione di "Vault 7" di WikiLeaks fornisce ulteriori informazioni sull'ambito dello spionaggio del governo. In un progetto chiamato "Angelo piangente"Gli hacker della CIA e le loro controparti britanniche hanno lavorato a turno Televisori intelligenti Samsung F8000 in strumenti di sorveglianza a distanza. Le tv di Hacked potevano registrare ciò che i loro proprietari hanno detto nelle vicinanze, anche quando sembravano essere disattivati.

Il fatto che la CIA abbia mirato specificamente alle televisioni intelligenti dovrebbe servire ancora come un altro campanello d'allarme per il pubblico in generale e per i produttori di tecnologia problemi di sicurezza informatica inerenti ai dispositivi moderni. Nello specifico, "casa intelligente" e Dispositivi Internet of Things rappresentano una vulnerabilità enorme. Sono pronti ad attaccare non solo le organizzazioni governative che cercano informazioni su informazioni sulla sicurezza nazionale, ma anche terroristi, criminali o altri avversari.

Non è necessariamente una buona idea avere microfoni o telecamere sempre attive e abilitate alla rete in ogni stanza della casa. Nonostante molti di questi dispositivi siano venduti impostazioni predefinite non sicure, il mercato è crescendo molto rapidamente. Sempre più persone stanno comprando Home page di Google or Amazon Echo dispositivi, Baby monitor abilitati Wi-Fi e persino apparecchiature di sicurezza domestica connesse a Internet.

Questi hanno già causato problemi alle famiglie di cui i dispositivi hanno sentito un giornalista televisivo e ordinato delle bambole o di chi i bambini sono stati seguiti da un orsacchiotto. E gran parte di Internet è stata interrotta quando c'erano molti dispositivi "intelligenti" dirottato e utilizzato per attaccare altri sistemi di rete.

I telefoni erano un obiettivo chiave

La CIA ha anche esplorato modi per prendere il controllo di sistemi operativi per smartphone, consentendo all'agenzia di monitorare tutto ciò che l'utente di un telefono ha fatto, detto o digitato sul dispositivo. Fare così fornirebbe un modo per aggirare app per comunicazioni crittografate post-Snowden come WhatsApp e Signal. Tuttavia, alcuni dei metodi di attacco della CIA hanno già stato bloccato dagli aggiornamenti di sicurezza dei fornitori di tecnologia.

L'apparente capacità della CIA di hackerare gli smartphone mette in dubbio la necessità di chiamate ripetute dei funzionari a indebolire le funzionalità di crittografia dei telefoni cellulari. Inoltre indebolisce il richiesta del governo che deve rafforzare la sorveglianza di non dire alle aziende tecnologiche quando vengono a conoscenza delle debolezze della sicurezza nei prodotti di tutti i giorni. Proprio come la porta di casa tua, le vulnerabilità tecnologiche funzionano altrettanto bene nel fornire accesso sia ai "bravi ragazzi" che ai "cattivi".

In definitiva, come società, dobbiamo continuare a discutere i compromessi tra le convenienze delle moderne tecnologie e la sicurezza / privacy. Ci sono vantaggi e convenienze definiti dal computer pervasivo e indossabile, auto e televisori intelligenti, frigoriferi e termostati abilitati per internet e simili. Ma ci sono problemi reali di sicurezza e privacy associati all'installazione e al loro utilizzo nei nostri ambienti personali e spazi privati. Ulteriori problemi possono venire da come i nostri governi affrontano questi problemi rispettando l'opinione pubblica e riconoscendo le capacità della tecnologia moderna.

Come cittadini, dobbiamo decidere quale livello di rischio noi - come nazione, società e individui - siamo disposti ad affrontare quando utilizziamo prodotti connessi a Internet.

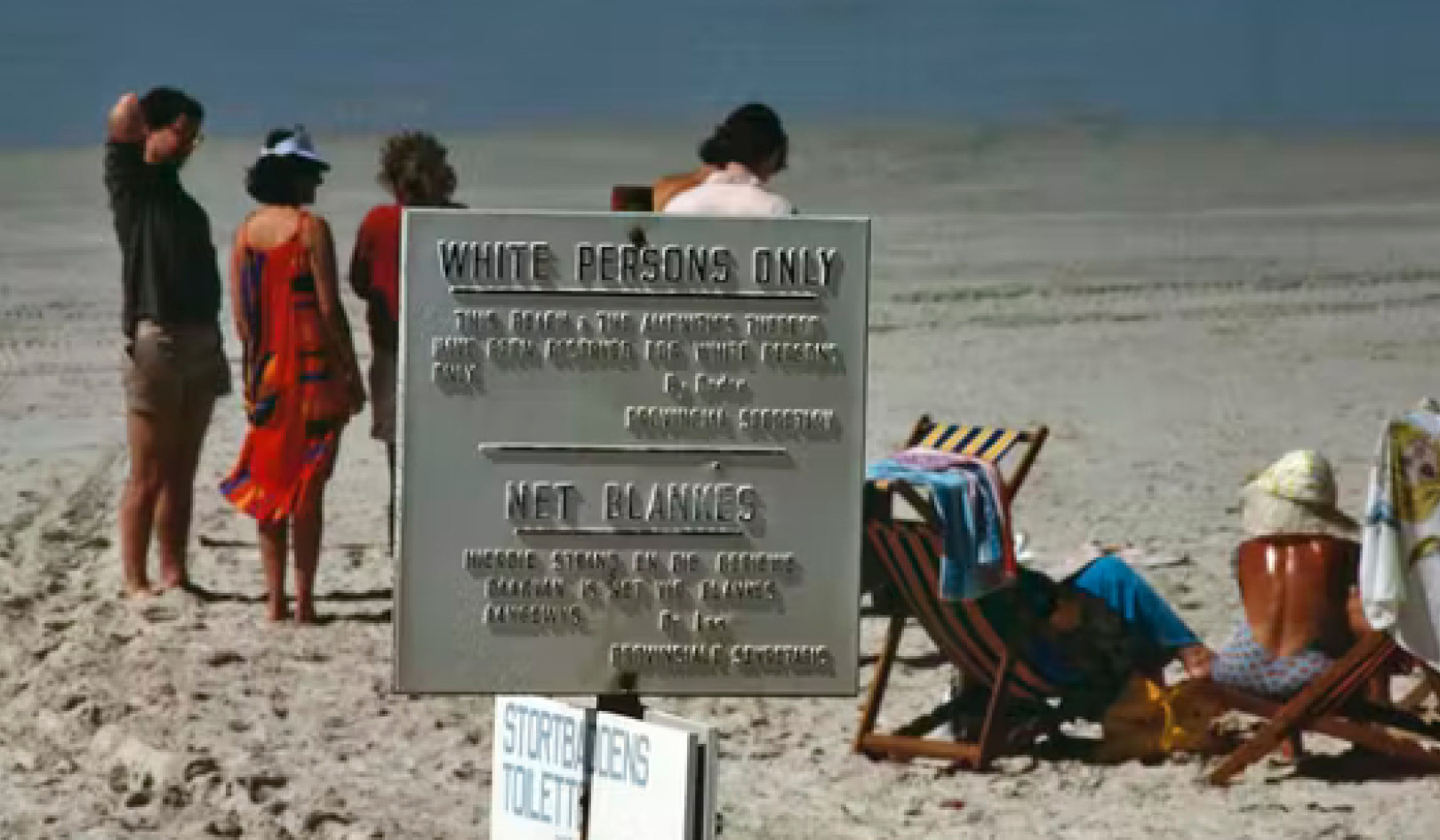

Siamo attaccanti frequenti, ma cattivi difensori

Anche la versione di WikiLeaks riconferma una realtà che gli Stati Uniti potrebbero preferire tacere: mentre il governo si oppone agli attacchi offensivi altrui contro gli Stati Uniti, li lanciamo anche noi. Questa non è una novità, ma danneggia la reputazione dell'America come un giocatore onesto e di alto livello sulla scena internazionale. Inoltre, riduce la credibilità dei funzionari americani quando si oppongono alle attività elettroniche di altri paesi.

Le perdite di questo tipo rivelano i metodi dell'America al mondo, fornendo molta direzione agli avversari che vogliono replicare ciò che fanno gli agenti del governo - o anche potenzialmente lanciare attacchi che sembrano provenire dalle agenzie americane per nascondere il loro coinvolgimento o deviare l'attribuzione.

Ma forse il messaggio più inquietante che la divulgazione di WikiLeaks rappresenta è nella perdita stessa: è un'altra violazione di alto profilo e ad alto volume di informazioni da parte di un'importante agenzia governativa degli Stati Uniti - e almeno la terza significativa dalla comunità dell'intelligence segreta.

Forse il più grande incidente di perdita di dati del governo degli Stati Uniti è stato il 2014 La violazione dell'ufficio del personale quello colpito più di 20 milioni di lavoratori federali attuali ed ex e le loro famiglie (compresi gli autori di questo articolo). Ma gli Stati Uniti non hanno mai veramente assicurato i propri dati digitali contro i cyberattacchieri. Negli 1990 c'era Moonlight Maze; negli 2000 c'era Titan Rain. E questo è solo per i principianti.

Il nostro governo deve concentrarsi maggiormente sui compiti banali della cyberdefense. Tenere gli altri fuori dai sistemi chiave è fondamentale per la sicurezza nazionale americana e per il corretto funzionamento dei nostri sistemi governativi, militari e civili.

Raggiungere questo non è un compito facile. Sulla scia di questa ultima versione di WikiLeaks, è certo che la CIA e altre agenzie aumenteranno ulteriormente il loro protezioni contro le minacce interne e altre difese. Ma parte del problema è la quantità di dati che il paese sta cercando di mantenere segreti in primo luogo.

Raccomandiamo al governo federale di rivedere le sue politiche di classificazione per determinare, francamente, se troppe informazioni sono inutilmente dichiarate segrete. Secondo quanto riferito, tanti quanti 4.2 milione di persone - dipendenti e appaltatori federali - dispongono di nullaosta di sicurezza. Se così tante persone hanno bisogno o hanno accesso ad occuparsi di materiale classificato, c'è solo troppo per cominciare? In ogni caso, le informazioni che il nostro governo dichiara segrete sono disponibili per un gruppo molto ampio di persone.

Se gli Stati Uniti riusciranno a garantire le informazioni cruciali del governo, dovranno fare un lavoro migliore gestendo il volume di informazioni generate e controllandone l'accesso, sia autorizzato che in altro modo. Certo, nessuno dei due è un compito facile. Tuttavia, assenti cambiamenti fondamentali che fissano il proverbiale culto della classificazioneprobabilmente ci saranno molte altre rivelazioni di tipo Wikileaks in futuro.

Circa l'autore

Richard Forno, Senior Lecturer, Cybersecurity & Internet Researcher, Università del Maryland, Contea di Baltimora e Anupam Joshi, professore e presidente della famiglia Oros, Dipartimento di informatica e ingegneria elettrica, Università del Maryland, Contea di Baltimora

Questo articolo è stato pubblicato in origine The Conversation. Leggi il articolo originale.

libri correlati

at InnerSelf Market e Amazon